Dell fait son Superfish, intègre des certificats root frauduleux

On se souvient du scandale Superfish de Lenovo où l’entreprise intégrait des Spywares et des certificats roots frauduleux sur ses Laptops. Dell fait la même chose pour ses Laptops.

Suivez-nous sur notre page Facebook et notre canal Telegram

Le certificat root TSL auto-signé a été émis par une entité appelée eDellRoot et il est préinstallé sur 2 laptops Dell qui est le Dell Inspiron 5000 et le Dell XPS 15. Les 2 sont signés avec la même clé privée. Cela signifie que n’importe qui, avec des connaissances basiques, peut extraire la clé et l’utiliser pour signer des certificats TLS frauduleux pour n’importe quel site protégé par HTTPS. Selon le navigateur utilisé, un ordinateur Dell utilisant ce certificat n’affichera aucun message d’avertissement.

Si vous avez apprécié cet article, soutenez-moi sur Patreon ou Buy me a coffee Vous recevrez chaque semaine du contenu exclusif et des réponses à vos questions. Merci ! 😊

Le certificat root eDellRoot, l’équivalent du Superfish

On connait 2 modèles Dell qui sont touché pour le moment, mais on peut penser qu’il y a d’autres machines Dell qui sont infectées. Ainsi, des utilisateurs ont rapporté qu’ils ont vu le certificat dans un Dell Inspiron et plusieurs Dell Precision M4800. On a découvert ce certificat par une recherche de Crowdsourcing qui a été effectuée par plusieurs utilisateurs de machines Dell. Joe Nord, développeur, montre le certificat dans le MMC (Microsoft Management Console) :

Joe Nord a déclaré à Ars Technica, qui rapporte l’affaire, qu’il a visité un site de test en utilisant la clé privée de ce certificat douteux de Dell. Google Chrome, Microsoft Edge et Internet Explorer ont lancé la connexion sécurisée sans aucun avertissement alors que le certificat était totalement frauduleux. Heureusement, Firefox est le seul qui a détecté ce certificat.

Dell n’a pas encore communiqué sur ce sujet et on ignore l’ampleur des dégâts. Est-ce que Dell a distribué ce certificat sur une grande échelle ? Et est-ce que Dell intègre d’autres certificats TSL qui sont signés avec la même clé privée ? On ignore la raison de ce certificat, mais des chercheurs estiment que c’est lié à l’application Dell Foundation Service. Ce certificat frauduleux permet également de passer le test de Malware de Microsoft sur les applications authentifiées.

Est-ce que votre machine Dell est infectée avec ce certificat eDellRoot ?

Si vous voulez découvrir si votre machine Dell est infecté par ce certificat frauduleux, vous devez la Microsoft Management Console :

- Allez dans le menu Démarrer. Dans Exécuter, tapez MMC.

- La console va s’ouvrir, allez dans Fichier/Ajouter ou supprimer un composant logiciel enfichable.

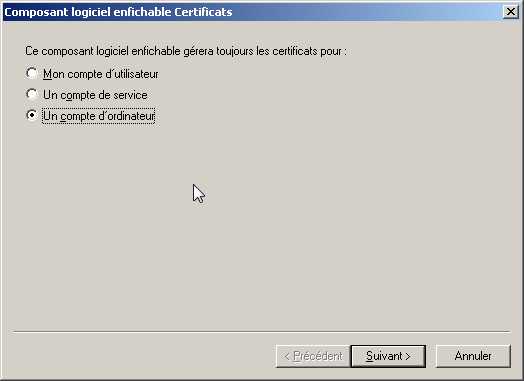

- Sélectionnez Certificats dans la liste et cliquez sur Ajouter.

- Choisissez Compte d’ordinateur.

- Choisissez Ordinateur local et cliquez sur Finir.

- Dans l’interface principale, vous verrez Racine de la console/Certificats (ordinateur).

- Dans la liste, sélectionnez Autorités de certificats racines de confiance.

- Vérifiez si le certificat eDellRoot est dans la liste.

D’après les recherches des utilisateurs, le Dell Foundation Service (le service qui est lié au certificat) s’occupe du support de l’utilisateur avec Dell et de proposer une meilleure expérience d’utilisateur (c’est le jargon pour dire que c’est un Spyware). Quand l’utilisateur Dell supprime ce certificat Dell frauduleux, il continue d’être réinstallé jusqu’à ce qu’on supprime l’application Dell Foundation Services.

Affaire à suivre.

Si vous avez apprécié cet article, soutenez-moi sur Patreon ou Buy me a coffee Vous recevrez chaque semaine du contenu exclusif et des réponses à vos questions. Merci ! 😊